Wireshark를 이용한 직접적 악성 트래픽 분석

의사소통과 네트워킹은 모든 현대 조직에서 필수적이다. 조직의 모든 네트워크가 안전한지 확인하는 것이 핵심 임무다.이 기사에서는 강력한 도구 Wireshark를 사용하여 악의적인 트래픽을 분석하는 방법에 대해 알아보려고 한다.

트래픽 분석에 깊이 빠져들기 전에 먼저 네트워킹의 기초부터 살펴봐야 한다고 생각한다. 네트워크가 어떻게 작동하는지 배우는 것은 필수적이다. 네트워킹은 서로 다른 기기들 간의 정보를 바꾸는 과정이다. 일반적으로 변속기는 변속기 모드를 사용하여 이루어진다. 통신에서는 일반적으로 3가지 전송 모드를 사용한다.

- 심플렉스 모드: 이 모드에서는 TV방송에서 사용되는 송신과 같이 데이터가 한 방향으로 전송된다.

- 반이중 모드: 이 모드에서는 데이터가 두 방향으로 흐르지만 단일 통신 평균을 사용한다.

- 전이중 모드: 이 모드에서 데이터 흐름은 양방향 및 동시적이다.

통신망에 관한 한 우리는 많은 유형을 가지고 있다. 그 중 일부는 다음과 같다.

- LAN(Local Area Network): 이 네트워크는 작은 표면과 영역에서 사용된다.

- 광역 네트워크(MAN): 이 네트워크는 지역 네트워크보다 크다. 예를 들어 우리는 두 사무실을 연결하는 데 사용할 수 있다.

- 광역 네트워크(WAN): 이러한 유형의 네트워크를 사용하여 장거리 연결

- PAN(Personal Area Network: Personal Area Network): 이 네트워크는 단거리와 싱글룸처럼 작은 공간에서 사용된다.

네트워크 토폴로지

위상은 네트워크의 도식적 표현이다. 네트워크의 레이아웃으로 볼 수 있고, 네트워크에 연결된 장치가 어떻게 배열되어 있는지 알 수 있다. 네트워킹에서 우리는 많은 토폴로지를 가지고 있으며, 그 중 일부는 다음과 같다.

- 링 토폴로지: 데이터가 한 방향으로 흐른다.

- 별 위상: 모든 장치가 단일 노드(Hub)에 연결됨

- 트리 토폴로지: 이 토폴로지는 계층적임

- 버스 토폴로지: 모든 장치가 중앙 연결에 연결됨

- 완전히 연결된 토폴로지: 각 장치는 네트워크의 다른 모든 장치와 연결됨

네트워크 트래픽이란?

테크노피디아는 이를 다음과 같이 정의한다.

"네트워크 트래픽이란 주어진 시점에 네트워크를 통해 이동하는 데이터의 양을 말한다. __Network data__는 대부분 __network packet_ 에 캡슐화되어 있는데, _network packet_ 는 네트워크의 부하를 제공한다. __Network traffic__은 네트워크 트래픽 측정, 네트워크 트래픽 _control__ 및 시뮬레이션의 주요 구성요소다."

Wireshark를 이용한 교통분석

네트워크 트래픽을 분석하는 데 가장 적합한 도구는 단연 와이어샤크다. Wireshark는 심층 검사 기능으로 네트워크 프로토콜을 분석할 수 있도록 도와주는 무료 오픈 소스 툴이다. 실시간 패킷 캡처 또는 오프라인 분석을 수행할 수 있는 기능을 제공한다. 그것은 윈도우, 리눅스, MacOS, FreeBSD를 포함한 많은 운영 체제와 더 많은 시스템을 지원한다.

여기서 다운로드 가능: https://www.wireshark.org/download.html

Wireshark는 트래픽을 pcap 파일로 캡처하고 분석하는 데 도움이 될 것이다. 이 분석은 Oscar 방법론을 따른다.

- 얻다.

- 전략화

- 증거 수집

- 분석하다

- 보고서

먼저 Wireshark 기능을 이해할 수 있도록 샘플 pcap 파일을 분석해보자. 하지만 그 전에 우리는 OSI networking Model이라고 불리는 중요한 모델을 알 필요가 있다.

정의에 의해: "개방형 시스템 상호접속 모델 (OSI 모델 )은 통신이나 컴퓨터 시스템의 통신 기능을 그 기본적 내부 구조와 기술과는 무관하게 특징짓고 표준화하는 개념적 모델이다. 그것의 목표는 표준 프로토콜과 다양한 통신 시스템의 상호운용성이다. 그 모델은 통신 시스템을 추상화 계층으로 분할한다. 모델의 원래 버전은 7개의 레이어를 정의했다.

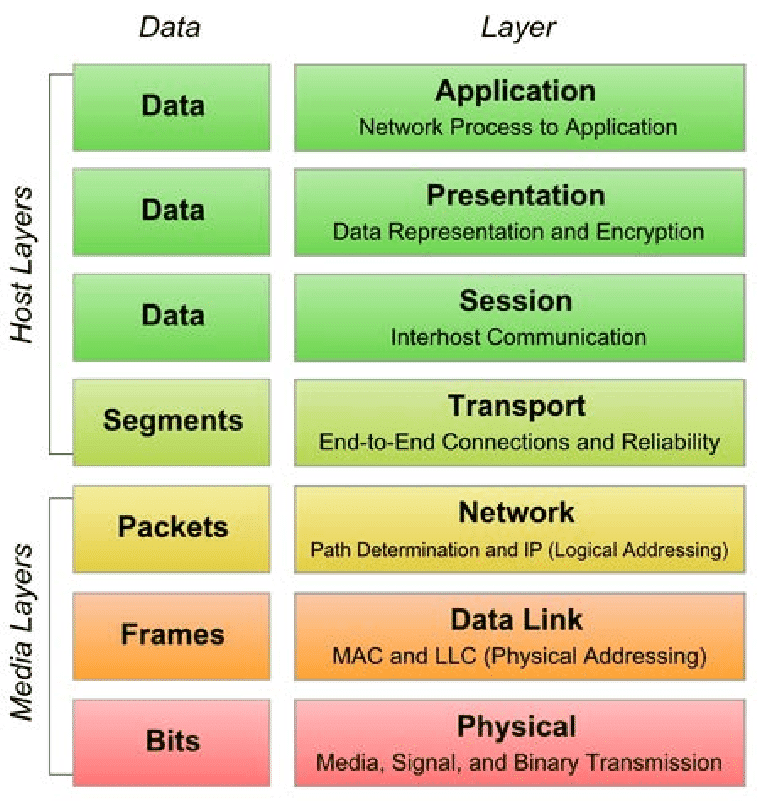

즉, 특정 순서를 존중하여 네트워크에서 데이터가 이동하고 있다. OSI 모델의 7가지 레이어는 다음과 같다.

7- 애플리케이션 계층

6 -표시층

5- 세션 계층

4- 운송층

3- 네트워크 계층

2- 데이터 링크 계층

1- 물리층

다음 그래프는 다양한 OSI 모델 레이어를 보여준다.

첫 번째 시연으로 아마존닷컴이 제공한 작은 pcap 분석을 시작해보자. _파일 암호가 "_감염됨"

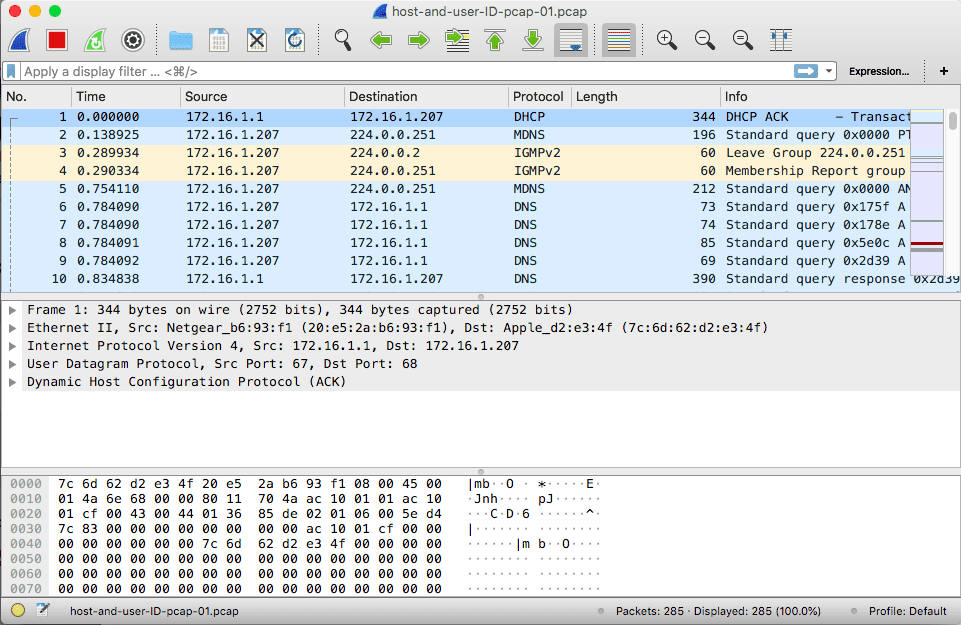

Wireshark로 열면 다음과 같은 기본 창이 나타난다.

호스트, 대상, 소스 등과 같은 유용한 정보를 수집해 봅시다.

호스트를 가져오려면 DHCP 필터를 사용하십시오.

DHCP(Dynamic Host Configuration Protocol)는 호스트에 동적으로 IP 주소를 할당할 수 있는 RFC 2131 기반의 네트워크 계층 프로토콜이다. 4단계를 거친다.

- 디스커버리

- 오퍼

- 부탁한다

- 인정

필터에 대해 자세히 알아보려면 다음 리소스를 확인하십시오. Wireshark 사용 – 필터 표현식 표시

이제 DHCP 요청을 선택하면 클라이언트 Mac 주소를 비롯한 많은 유용한 정보를 얻을 수 있다. 데이터 트래픽 스위칭은 MAC(Media Access Control) 주소로 결정된다. MAC 주소는 고유한 48비트 일련 번호 입니다. OUI(Organization Unique Identifier)와 벤더 할당 주소로 동일하게 구성된다.MAC 주소는 Content Addressable Memory(CAM)라고 하는 고정 크기 테이블에 저장된다.

그리고 당신은 또한 호스트 이름을 얻게 될 것이다. 그것은 "로저스-아이패드"이다.

Wireshark를 사용하여 몇 가지 정보를 추출할 수 있는 방법을 살펴본 후 악의적인 트래픽을 분석해보자. 시연으로 우리는 동일한 출처에서 이 pcap을 분석할 것이다(암호는 "감염"되어 있다). 여기서 몇 가지 추가 경고 파일을 찾을 수 있다.

Wireshark로 pcap 파일을 여십시오. 다음 사항을 찾아 보십시오.

- 감염된 윈도우즈 호스트의 IP 주소, MAC 주소 및 호스트 이름

- 공격 대상자의 Windows 사용자 계정 이름

- 사용된 멀웨어

"Internet Protocol Version 4"를 강조 표시함으로써 우리는 10.18.20.97인 IP 주소를 얻을 수 있다.

MAC 주소: 00:01:24:56:9b:cf

이전에 호스트 이름을 검색하기 위해 했던 것처럼 호스트 이름은 다음과 같다: JUANITA-WORK-PC

이 필터를 사용하여 kerberos 트래픽을 분석하여 윈도우즈 사용자 계정을 가져오려면 _ kerberos.CNameString _

Windows 계정 이름은 momia 입니다.후아니타

경고를 기반으로 악성 프로그램이 "Ursnif"의 변형이었다는 것을 알 수 있다.

_Ursnif는 시스템 정보를 도용하여 뱅킹과 온라인 계정 자격 증명을 도용하려 한다. (F-Secure Labs: https://www.f-secure.com/v-descs/trojan_w32_ursnif.shtml )

이 악성코드는 메일에서 나온 것으로 보인다. 왜냐하면 만약 당신이 가까이서 알아차린다면 당신은 피해자가 mail.aol.com를 방문했다는 것을 발견할 것이기 때문이다.

도움이 되었으면 좋겠는데.

요약

이 기사에서는 Wireshark와 악의적인 트래픽 분석을 수행하는 방법에 대해 살펴보았다.

트래픽 분석에 대해 자세히 알아보려면 많은 유용한 리소스가 포함된 이 문서를 다운로드하십시오. 악의적인 트래픽 분석 리소스

참조 및 신용

- https://unit42.paloaltonetworks.com/using-wireshark-identifying-hosts-and-users/

- https://www.malware-traffic-analysis.net/2019/12/03/index.html

Module 13 - Hands-on Malicious Traffic Analysis with Wireshark

Hands-on Malicious Traffic Analysis with Wireshark

Communication and networking are vital for every modern organization. Making sure that all the networks of the organization are secure is a key mission.In this article we are going to learn how to analyze malicious traffic using the powerful tool Wireshark.

Before diving deep into traffic analysis, I believe that we need to explore some networking fundamentals first. It is essential to learn how a network works. Networking is the process of changing information between different devices. The transmission is usually done using a transmission mode. In communications we have generally 3 transmission modes:

- Simplex Mode: in this mode the data is transferred in one direction like the transmission used in TV broadcasting

- Half-duplex Mode: in this mode the data flows in two directions but using a single mean of communication

- Full-duplex Mode: in this mode the data flow is bidirectional and simultaneous.

When it comes to communication networks we have many types. Some of them are the following:

- Local Area Network (LAN): this network is used in small surfaces and areas

- Metropolitan area network (MAN): this network is larger than the Local Area Network. We can use for example to connect two offices.

- Wide area network (WAN): We use this type of networks to connect large distances

- Personal area network (PAN): this network is used in short distances and small areas like a single room.

Network Topologies

A topology is a schematic representation of a network. You can see it as the layout of the network and how the connected devices are arranged in the network. In networking we have many topologies some of the them are:

- Ring Topology: the data flows in one direction

- Star Topology: all the devices are connected to a single node (Hub)

- Tree Topology: this topology is hierarchical

- Bus Topology: all the devices are connected to a central connection

- Fully-connected Topology: each device is connected with all the other devices of the network

What is a network traffic?

Techopedia defines it as follows:

"Network traffic refers to the amount of data moving across a network at a given point of time. __Network data__ is mostly encapsulated in __network packets__ , which provide the load in the network. __Network traffic__ is the main component for network traffic measurement, network traffic __control__ and simulation."

Traffic Analysis with Wireshark

The most suitable tool that will help you analyze your network traffic is definitely Wireshark. Wireshark is a free and open-source tool to help you analyse network protocols with deep inspection capabilities. It gives you the ability to perform live packet capturing or offline analysis. It supports many operating systems including Windows, Linux, MacOS, FreeBSD and many more systems.

You can download it from here: https://www.wireshark.org/download.html

Wireshark will help capture and analyze traffic as pcap files. The analysis follows the OSCAR methodology:

- Obtain

- Strategize

- Collect Evidence

- Analyze

- Report

Let's start by analyzing a sample pcap file so we can understand Wireshark capabilities. But before that we need to know an important model called the OSI netwoking Model :

By Definition: "The Open Systems Interconnection model ( OSI model ) is a conceptual model that characterizes and standardizes the communication functions of a telecommunication or computing system without regard to its underlying internal structure and technology. Its goal is the interoperability of diverse communication systems with standard protocols. The model partitions a communication system into abstraction layers. The original version of the model defined seven layers.

In other words data is moving in the network respecting a specific order. The following are the seven Layers of the OSI Model:

7- Application layer

6 -Presentation layer

5- Session layer

4- Transport layer

3- Network layer

2- Data link layer

1- Physical layer

The following graph illustrates the different OSI model layers:

As a first demonstration let's start analyze a small pcap delivered by malware-traffic-analysis.net. _The file password is "_infected"

Once you open it with Wireshark you will get this main window:

Let's start collecting some helpful information like the Host, destination, source etc...

To get the host we can use the DHCP filter.

Dynamic Host Configuration Protocol (DHCP) is a network layer protocol based on RFC 2131 that enables assigning IP addresses dynamically to hosts. It goes through 4 steps:

- _Discovery _

- Offer

- Request

- Acknowledgment

To learn more about Filters check this great resource: Using Wireshark – Display Filter Expressions

Now select: DHCP Request and you will get many helpful pieces of information including the client Mac address. In switching the traffic of data is determined by Media Access Control (MAC) addresses. A MAC address is a unique 48-bit serial number. It is composed equally of the Organizational Unique Identifier (OUI) and the vendor-assigned address.MAC addresses are stored in a fixed size table called the Content Addressable Memory (CAM)

And you will get also the hostname. It is "Rogers-iPad"

After taking a look at how you can use Wireshark to extract some pieces of information, let's analyze a malicious traffic. As a demonstration we are going to analyze this pcap from the same source (the password is "infected"). Some additional alerts file can be found here.

Open the pcap file with Wireshark. We are going to find:

- The IP address, MAC address, and host name of the infected Windows host

- The Windows user account name of the victim

- The used Malware

By highlighting "Internet Protocol Version 4" we can get the IP address which is: 10.18.20.97

The MAC address is: 00:01:24:56:9b:cf

Like what we did previously to detect the hostname we can see that the hostname is: JUANITA-WORK-PC

To get the windows user account by analyzing the kerberos traffic using this filter: _ kerberos.CNameString _

The Windows account name is: momia.juanita

Based on the alerts we can get that the malware was a variant of " Ursnif"

_ Ursnif steals system information and attempts to steal banking__ and online account credentials. (from: F-Secure Labs: https://www.f-secure.com/v-descs/trojan_w32_ursnif.shtml )_

The malware appears to come from a mail because if you notice closely you will find that the victim visited mail.aol.com:

I hope you found it helpful.

Summary

In this article, we explored Wireshark and how to use to perform malicious traffic analysis.

To learn more about traffic analysis you can download this doc that contains many useful resources: Malicious Traffic Analysis Resources

References and Credit

※ 출처 : Blue Teams Academy | www.blueteamsacademy.com/wireshark/

'OffSec' 카테고리의 다른 글

| [Blue Teams Academy] 모듈 15 - Radare2로 정적 멀웨어 분석을 수행하는 방법 (0) | 2021.03.19 |

|---|---|

| [Blue Teams Academy] 모듈 14 - 디지털 포렌식 기본 지식 (0) | 2021.03.19 |

| [Blue Teams Academy] 모듈 12 - MITRE ATT&CK를 사용하여 지능적 영구적 위협으로부터 방어 (0) | 2021.03.18 |

| [Blue Teams Academy] 모듈 11 - Shodan으로 OSINT를 수행하는 방법 (0) | 2021.03.18 |

| [Blue Teams Academy] 모듈 10 - SpiderFoot로 OSINT(Open Source Intelligence)를 수행하는 방법 (0) | 2021.03.18 |

댓글