이 모듈에서는 MITRE Pre-ATT&CK 프레임워크를 사용하여 정찰 평가를 강화하는 방법을 살펴보기로 한다.

MITRE AT&CK 프레임워크

MITRE AT&CK는 Mitre Corporation이 개발한 프레임워크다. 이 포괄적인 문서는 많은 다른 조직에 대한 수백만 건의 실제 공격을 관찰한 후 상대 공격, 즉 그들의 기술과 전술을 분류한다. ATT&CK가 'Adversarical Tactory, Technology & Common Knowledge'를 지칭하는 이유다.

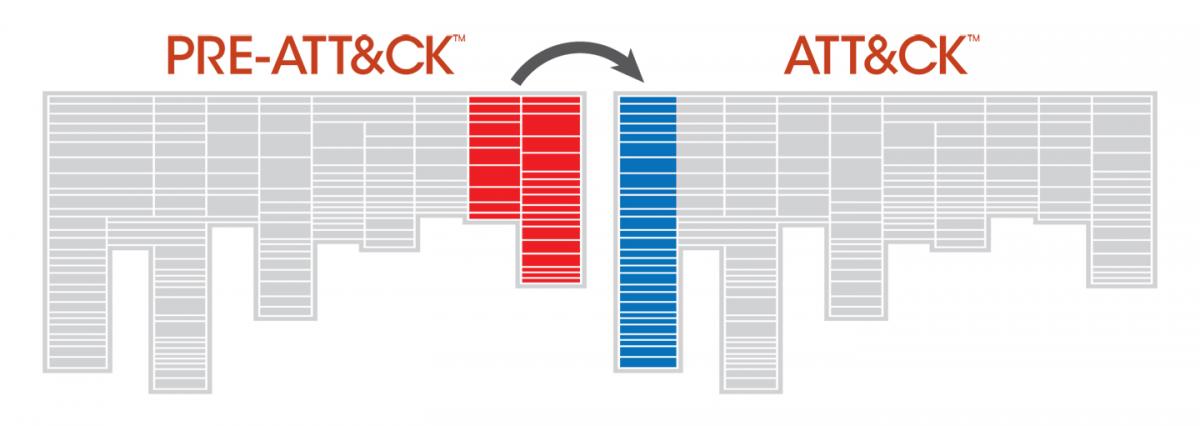

오늘날 프레임워크는 다양한 매트릭스를 제공한다. 엔터프라이즈, 모바일 및 PRE-ATT&CK. 매트릭스마다 전술이 다르고 전술마다 기법이 많다.

공식 웹사이트에 따르면:

ATT&CK를 기반으로 구축된 PRE-ATT&CK는 적에게 침투하기 전에 공격을 막을 수 있는 능력을 제공한다. PRE-ATT&CK의 15가지 전술 범주는 7단계의 사이버 공격 라이프사이클의 처음 두 단계(리콘 및 무기화)에서 도출되었다.

사이버 킬 체인은 공격을 수행하는 데 필요한 단계와 단계를 기술하기 위해 군사적으로 영감을 받은 모델이다. 사이버 킬 체인 프레임워크는 록히드 마틴에 의해 사이버 침입 활동의 식별과 방지를 위한 인텔리전스 기반 방어 모델의 일부로 만들어졌다.

하지만 잠깐, 전술은 무엇이고 기술은 무엇인가?

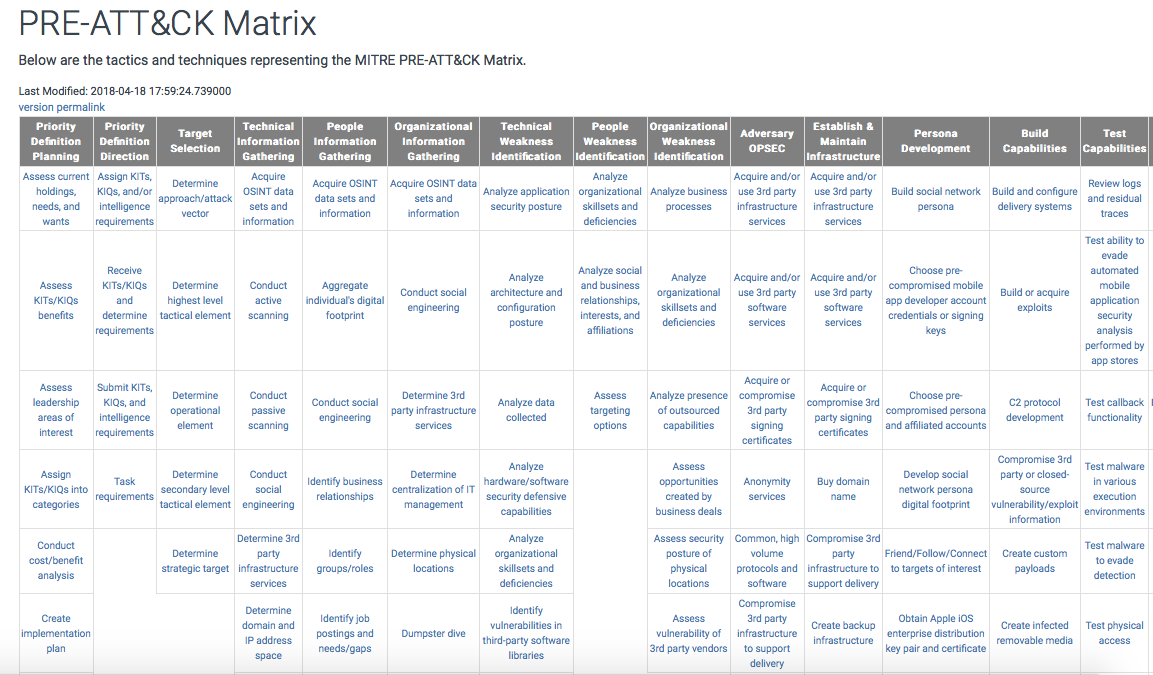

전술, 기술 및 절차(TTP)는 공격자들이 임무를 어떻게 완수할 것인가이다. 전술은 가장 높은 수준의 공격 행동이다. PRE-ATT&CK MITRE 프레임워크에서는 다음과 같은 15가지 전술을 제시한다.

- 우선 순위 정의 계획

- 우선 순위 정의 방향

- 대상 선택

- 기술 정보 수집

- 사용자 정보 수집

- 조직 정보 수집

- 기술적 약점 식별

- 피플 약점 식별

- 조직 취약점 식별

- 상대 OPSEC

- 인프라 구축 및 유지 관리

- 페르소나 개발

- 기능 구축

- 테스트 기능

- 스테이지 기능

공격을 성공적으로 실행하기 위해 기술이 사용된다. PRE-ATT&CK 프레임워크는 174가지 기술을 제시한다.

여기서 모든 기술을 찾을 수 있다: https://attack.mitre.org/techniques/pre/

전체 매트릭스(기술 및 전술)는 https://attack.mitre.org/tactics/pre/에서 확인할 수 있다.

이제 몇 가지 기술을 살펴봅시다.

T1279 사회공학 수행

사회공학은 인간을 해킹하는 기술이다. 즉, 심리 조작을 이용하여 타인으로부터 유용하고 민감한 정보를 얻는 데 사용되는 일련의 기술(기술적, 비기술적)이다. 사람과 조직이 사회공학적 공격에 취약한 몇 가지 원인은 다음과 같다.

- 신탁

- 두려움

- 탐욕

- 다른 사람을 돕고 싶다.

- 지식부족

다른 원인들도 논의되었고 "시알디니의 6대 영향원리"라고 명명되었다.

시알디니의 6가지 영향 원칙:

시알디니의 6가지 영향 원리는 로버트 시알디니 박사에 의해 개발되었다. 이러한 원칙들은 사회공학적인 참여를 수행하는 동안 악용될 수 있다. 원칙은 다음과 같다.

- 상호주의: 우리는 다른 사람들로부터 받은 것을 갚는다.

- 약속 및 일관성: 우리는 이미 선택한 모든 것을 고수하는 경향이 있다.

- 사회 보장: 우리는 대중적이거나 우리가 신뢰하는 사람들에 의해 지지되는 것들에 더 많은 신뢰를 가지는 경향이 있다.

- 좋아하는 우리는 우리가 좋아하는 사람들의 요구에 더 잘 응할 수 있다.

- 권위자 : 우리는 그들이 무엇을 하고 있는지 알고 있는 것처럼 보이는 사람들을 따른다.

- 희소성: 우리는 항상 배타적이고 구하기 어려운 것에 끌린다.

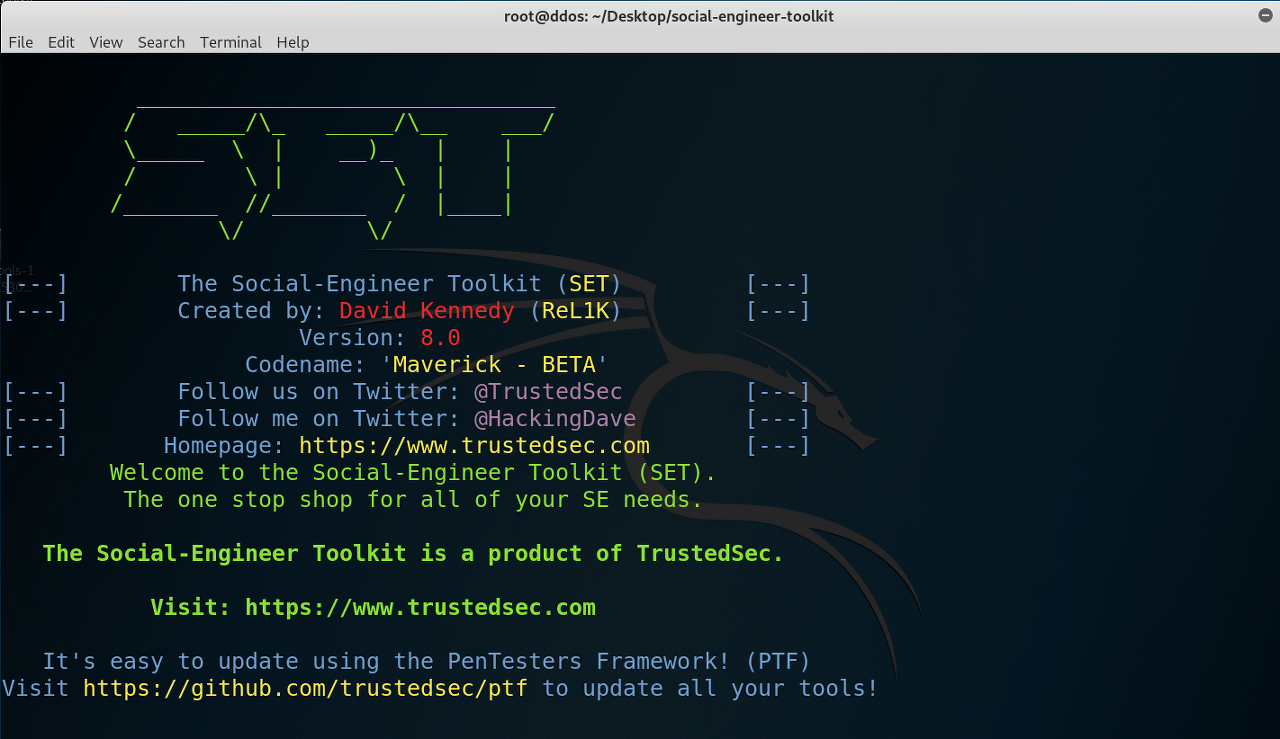

컴퓨터 기반 소셜 엔지니어링 공격을 수행하려면 SEToolkit을 사용하십시오.

소셜엔지니어링 툴킷은 침투 테스터와 윤리 해커가 사회엔지니어링 공격을 수행할 수 있도록 트러스티드섹이 개발한 놀라운 오픈소스 프로젝트다. 프로젝트 공식 GitHub 저장소를 확인하려면 다음 링크를 방문하십시오. https://github.com/trustedsec/social-engineer-toolkit

T1254 활성 스캔 수행

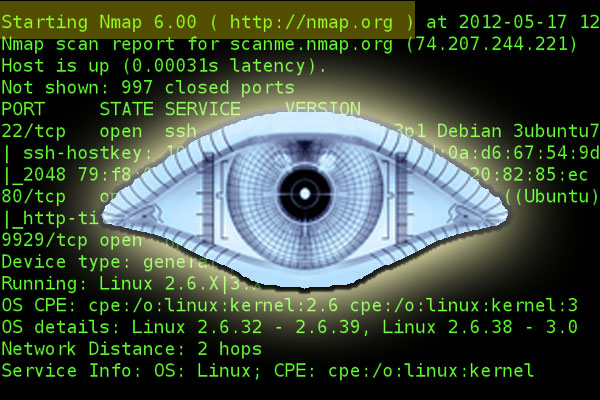

능동적인 정찰은 목표물과의 상호작용을 수반한다. 예를 들어, 몇몇 민감한 정보를 얻기 위해 기술 지원을 요청한다.정찰은 기술적인 것만이 아니다. 경쟁력 있는 지능의 중요한 무기이기도 하다. 목표물의 일부 재정적인 측면을 안다는 것은 공격이 성공한다는 것을 의미할 수 있다. 능동적인 정찰의 한 예는 네트워크 스캐닝이다.네트워크 검색의 목적은 조직의 네트워크 서비스를 포함하여 라이브 호스트를 식별하는 것이다.

네트워크 검색을 수행하려면 Nmap:

"Nmap("네트워크 매퍼")은 네트워크 검색 및 보안 감사를 위한 무료 오픈 소스(라이선스) 유틸리티다. 많은 시스템과 네트워크 관리자들도 네트워크 인벤토리, 서비스 업그레이드 일정 관리, 호스트 또는 서비스 가동 시간 모니터링과 같은 작업에 유용하다고 생각한다.

T1253 패시브 스캔 수행

수동적 정찰은 대상과 직접 상호작용하지 않고 대상의 정보를 획득하는 것, 예를 들어 공공정보를 검색하는 것을 포함한다.

T1247 OSINT 데이터 세트 및 정보 획득

정의에 따라:

"Open-source Intelligence(OSINT)는 정보 컨텍스트에서 사용할 수 있는 공개 소스로부터 수집된 데이터"이다. 정보계에서 '공개'라는 용어는 공개적이고 공개적으로 이용할 수 있는 출처를 가리킨다(은밀한 출처나 은밀한 출처와는 반대로). 오픈소스 소프트웨어나 공공정보와는 관련이 없다.

오픈 소스 인텔리전스는 어떤 방법론적 과정이 정해진 수의 단계를 거치는 것과 같다.오픈 소스 인텔리전스를 수행하기 위해 다음 단계를 수행하십시오.

- 방향 및 계획: 이 단계에서는 출처를 식별해야 하며, 다시 말해 정보를 찾을 수 있는 위치

- 수집: 이 단계에서는 선택한 소스에서 정보를 수집하고 수집하십시오.

- 처리 및 데이터 수집: 이 단계 동안 유용한 통찰력을 얻기 위해 정보를 처리해야 한다.

- 분석 및 통합: 이 단계에서는 모든 정보를 결합하고 분석해야 함

- 생산, 배포 및 피드백: 마지막으로 분석을 마치면 결과를 제시하고 보고해야 한다.

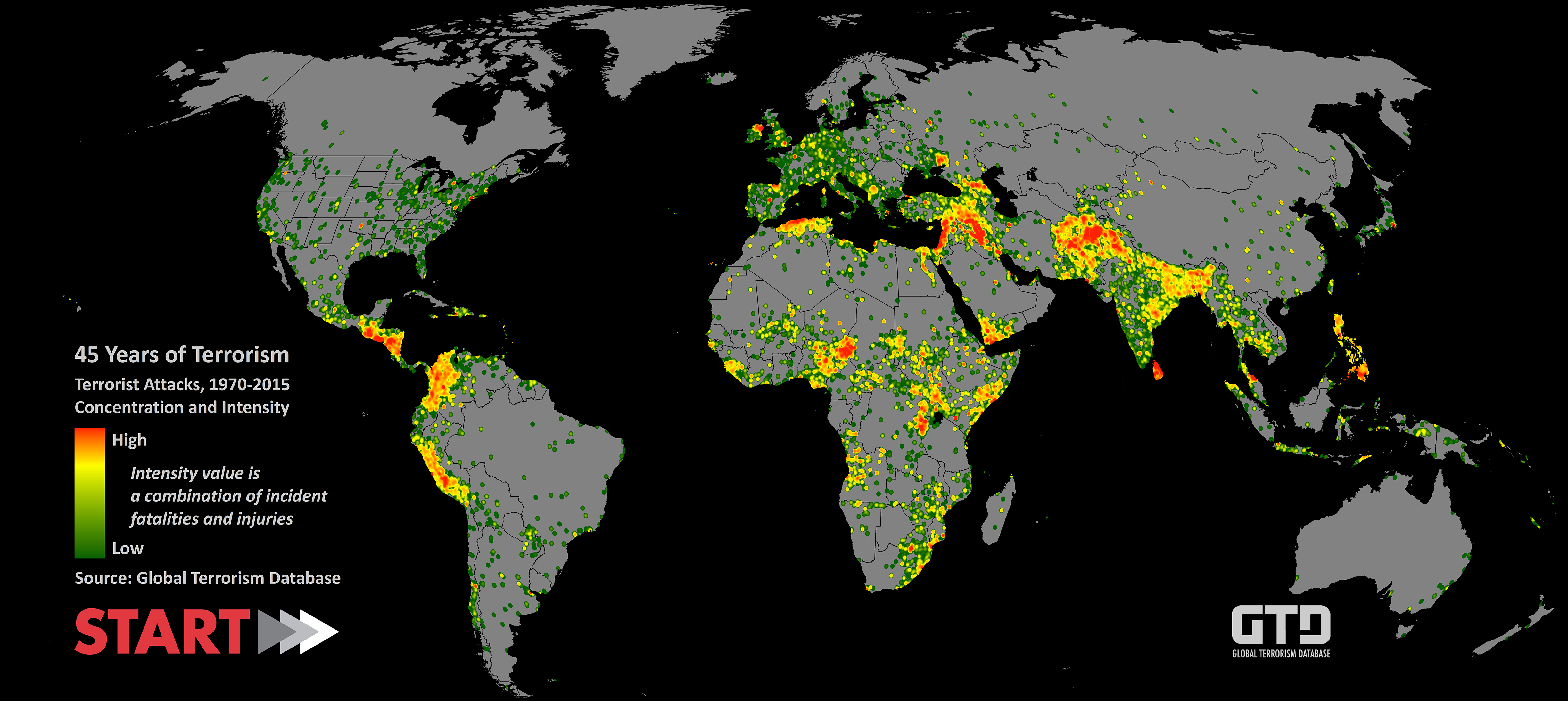

사용 가능한 OSINT 데이터셋 중 하나가 글로벌 테러리즘 데이터베이스(Global Traism Database)

많은 OSINT 임무 동안, 당신은 테러 위협에 대처하게 될 것이다. 그러므로, 온라인에서 테러리즘에 대한 많은 정보를 수집하는 것은 필수적이다. 가장 많이 사용되는 서비스 중 하나는 "글로벌 테러 데이터베이스"이다. 이 프로젝트는 국가 테러 및 대테러 대응 연구 컨소시엄(START)이 관리하고 있으며, 19만 건 이상의 테러 공격에 대한 정보를 담고 있다.

이미지 원본: theconversation.com

T1250 도메인 및 IP 주소 공간 결정

대상 조직의 도메인, 하위 도메인, IP 주소에 대한 정보를 얻으려면 https://spyse.com을 사용하십시오.

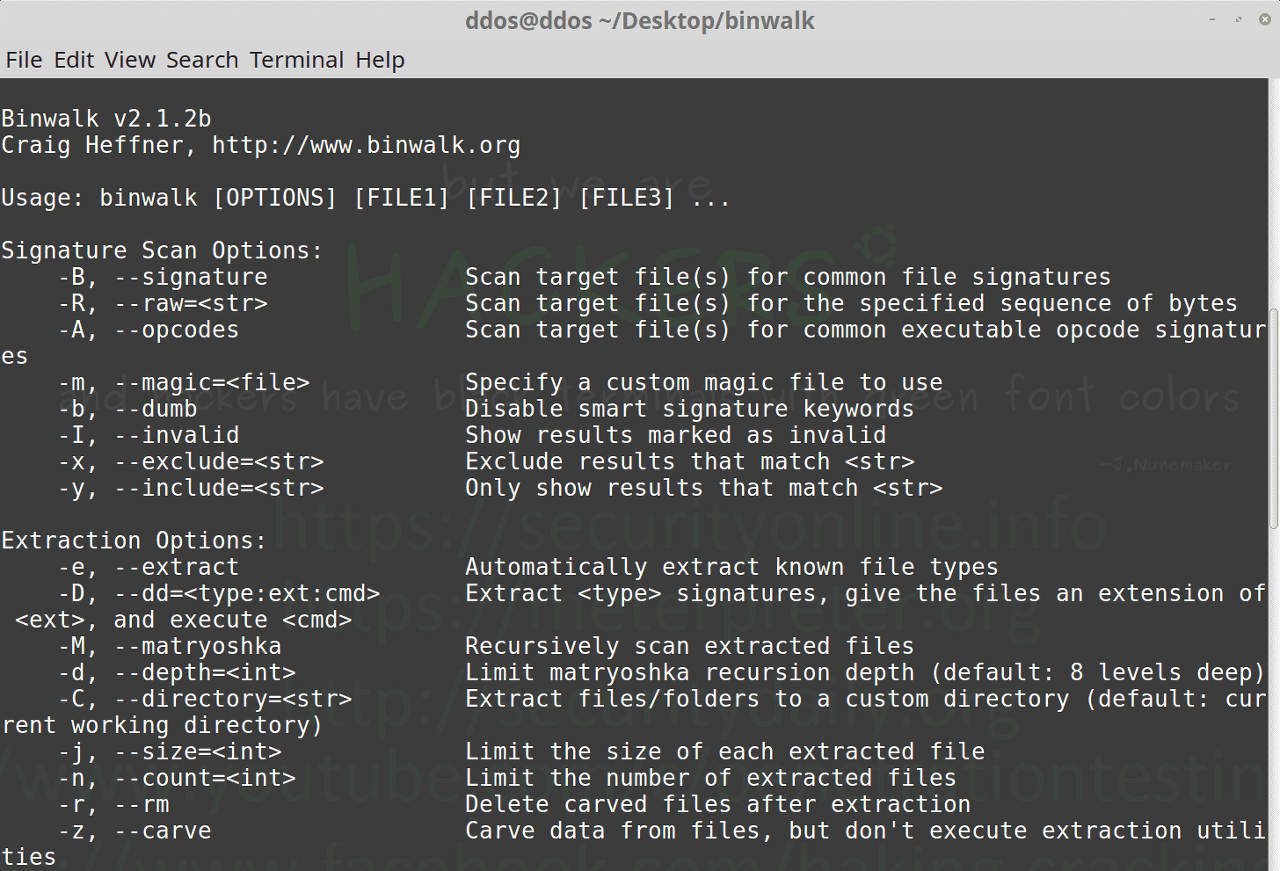

T1258 펌웨어 버전 결정

펌웨어는 기기의 하드웨어를 제어하는 소프트웨어 세트다. 많은 도구와 유틸리티를 사용할 수 있다. 그 중 하나는 빈워크인데, 이것은 또한 Craig Heffner가 개발한 훌륭한 도구로 펜티스터들이 IoT 기기의 펌웨어를 분석할 수 있도록 도와준다. 이 GitHub 링크에서 간단히 얻을 수 있다: https://github.com/ReFirmLabs/binwalk/blob/master/INSTALL.md

T1261 외부로 향하는 소프트웨어 애플리케이션, 언어 및 종속성 열거

정찰을 실시할 때는 사용된 기술을 파악하는 것이 필수적이다. 시험의 경우, 사용한 웹 기술을 식별하려면 https://www.wappalyzer.com을 사용하십시오.

이미지 소스: https://medium.com/@hari_snowore

T1248 채용공고 및 필요사항/갑질 확인

일자리 발표는 귀중한 정보의 원천이 될 수 있다. 채용 공고는 사용된 시스템, 기술, 제품에 대한 아이디어를 줄 수 있다. 이를 위해 다음과 같은 여러 작업 게시판을 확인할 수 있다.

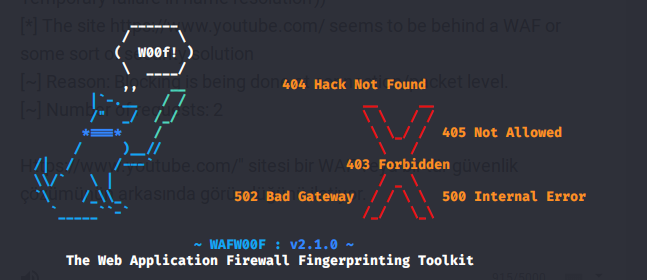

T1256 웹 방어 서비스 식별

웹 애플리케이션 방화벽(WAF)은 클라이언트와 웹 애플리케이션 사이의 불량 HTTP 트래픽을 걸러내는 보안 솔루션이다. 웹 응용 프로그램 보안을 보호하는 데 도움이 되는 공통 보안 제어 기능이다. 대부분의 웹 애플리케이션 방화벽은 이전에 논의된 많은 웹 애플리케이션 취약점(XSS, SQLi 등)으로부터 방어하는 데 도움을 주고 있다. 예를 들어 WAF를 탐지하려면 https://github.com/EnableSecurity/wafw00f을 사용하십시오.

이미지 원본: offensivesec.blogspot.com

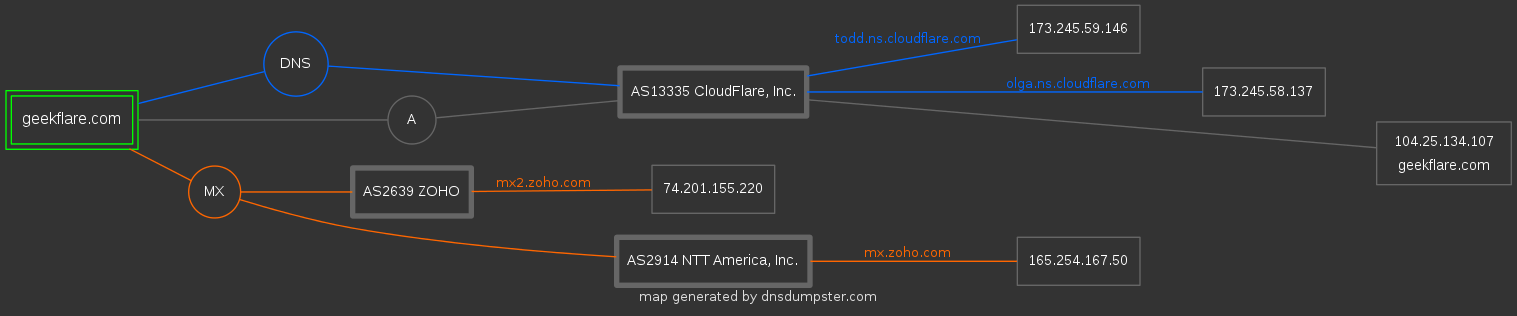

T1252 지도 네트워크 토폴로지

네트워크 토폴로지를 매핑하려면 https://dnsdumpster.com을 비롯한 많은 온라인 도구를 사용하십시오.

T1257 기술 블로그/포룸 채굴

온라인 블로그와 기술 포럼을 검색하여 대상 조직에 대한 많은 유용한 정보를 수집할 수 있다.

T1251 도메인/IP 등록 정보 획득

Whois 데이터베이스는 이름 서버의 데이터뿐만 아니라 각 도메인 이름의 소유자 및 연락처 사용자의 연락처 세부사항을 포함하는 공개적으로 접근할 수 있는 데이터베이스다. 웹사이트를 소유했거나 최소한 등록한 사람의 주소, 전화번호, 이메일 주소 등을 알아내는 것이 보통이다. 대부분의 경우, 이 사람은 웹사이트의 시스템 관리자다. 이 온라인 서비스를 이용할 수 있다: https://whois.net

T1271 권한/권한을 가진 인력 식별

일반적으로 대상을 직접 공격하기는 어렵다. 대신 공격자는 시스템에 액세스할 수 있는 직원, 특히 대상 시스템에 대한 권한이 높은 직원을 대상으로 한다. 예를 들어, 시스템 관리자는 훌륭한 타겟이 될 것이다. 권한이 있는 직원을 찾으려면 Linkedin 검색 옵션을 사용하십시오.

T1273 광산 소셜 미디어

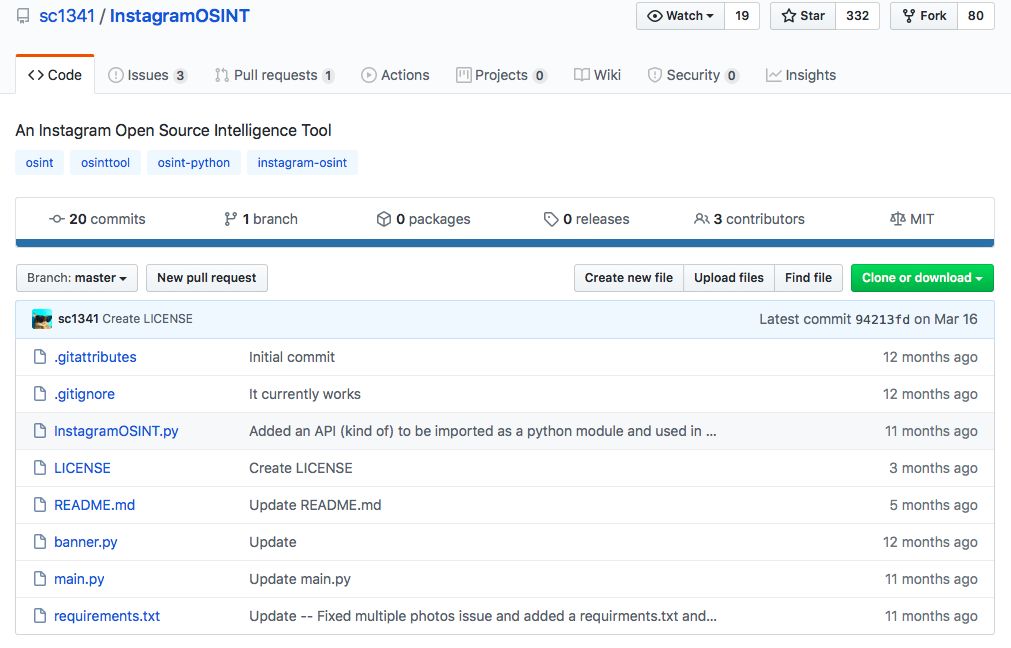

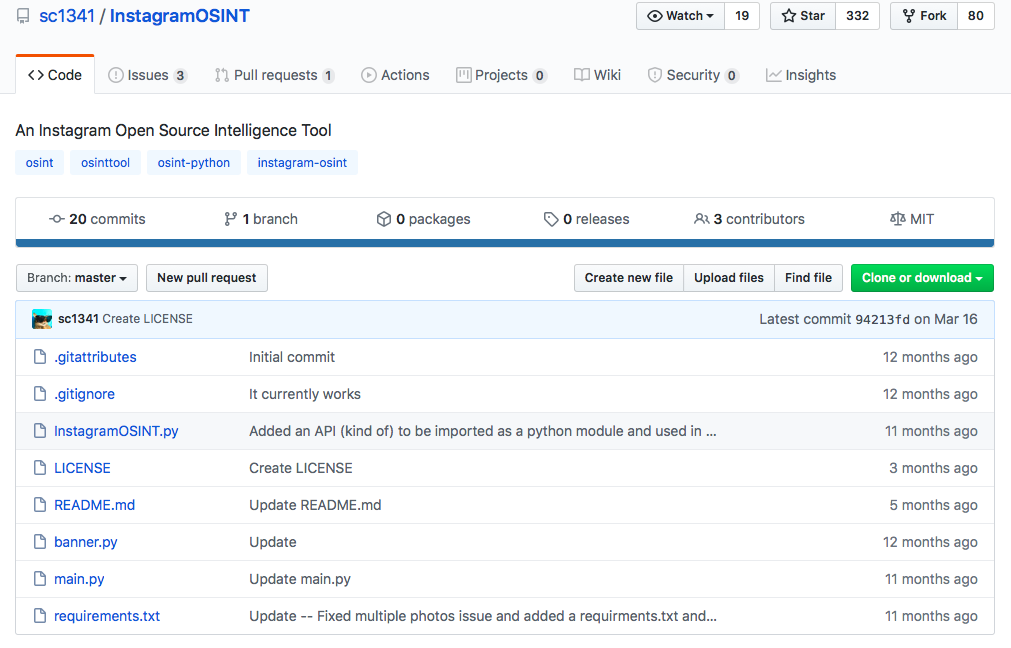

OSINT(Open-Source Intelligence)를 수행할 때, 당신은 일반적으로 다음과 같은 다른 공개 소셜 미디어 플랫폼의 사람들에 대한 정보를 찾으려고 한다. Facebook, Linkedin, Instagram 등… 이를 위해 다음과 같은 강력한 도구와 웹 사이트를 사용할 수 있다.

- 인스타그램 오픈 소스 인텔리전스 툴: https://github.com/sc1341/InstagramOSINT

- Facebook 검색 도구: https://netbootcamp.org/facebook.html

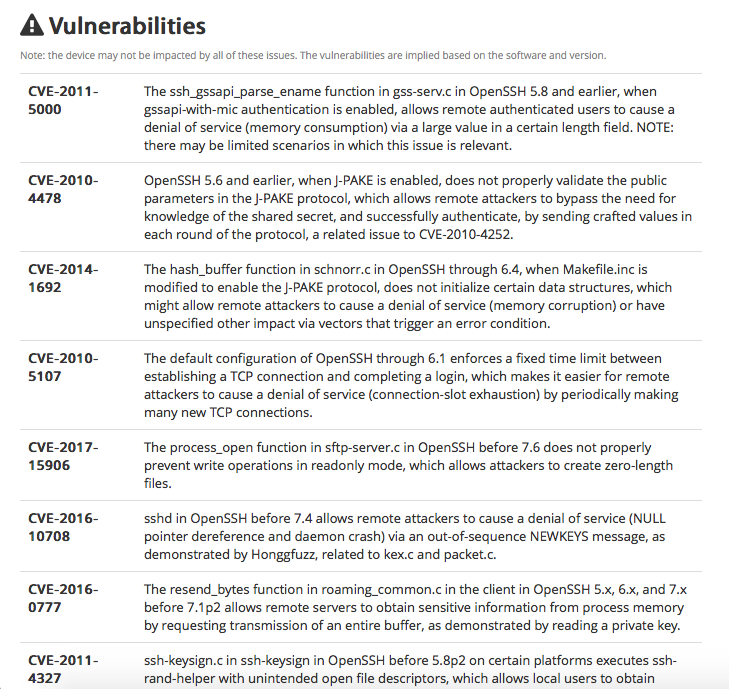

T1291 관련 취약성/CVE 연구

이 기법은 대상 시스템과 애플리케이션에서 알려진 취약점을 찾아내는 것으로 구성된다. 취약성은 예를 들어 공통 취약성 및 노출(CVE) 취약성에 대한 공통 취약성 점수 시스템(CVSS )을 사용하여 순위 시스템을 사용하여 분류할 수 있다. 서비스에서 취약점을 찾으려면 쇼단 또는 취약성 스캐너를 사용하십시오.

쇼단은 사용자가 다양한 필터를 이용해 인터넷에 연결된 특정 유형의 컴퓨터(웹캠, 라우터, 서버 등)를 찾을 수 있도록 하는 검색 엔진이다. 일부에서는 서버가 클라이언트에 다시 보내는 메타데이터인 서비스 배너의 검색엔진이라고도 설명했다. 이것은 서버 소프트웨어에 대한 정보, 서비스가 지원하는 옵션, 환영 메시지 또는 서버와 상호 작용하기 전에 클라이언트가 알아낼 수 있는 기타 모든 정보가 될 수 있다.

요약

이 모듈에서는 MITRE PRE-ATT&CK 프레임워크를 탐색했으며 조직에 대해 정찰할 때 사용되는 몇 가지 기술을 발견했다.

How to use the MITRE PRE-ATT&CK framework to enhance your reconnaissance assessments

In this module we are going to explore how to enrich reconnaissance assessments using the MITRE Pre-ATT&CK framework.

MITRE ATT&CK Framework

MITRE ATT&CK is a framework developed by the Mitre Corporation. The comprehensive document classifies adversary attacks, in other words, their techniques and tactics after observing millions of real-world attacks against many different organizations. This is why ATT&CK refers to "Adversarial Tactics, Techniques & Common Knowledge".

Nowadays the frameworks provide different matrices: Enterprise, Mobile, and PRE-ATT&CK. Each matrix contains different tactics and each tactic has many techniques.

According to its official website:

Building on ATT&CK, PRE-ATT&CK provides the ability to prevent an attack before the adversary has a chance to get in. The 15 tactic categories for PRE-ATT&CK were derived from the first two stages (recon and weaponize) of a seven-stage Cyber Attack Lifecycle (first articulated by Lockheed Martin as the Cyber Kill Chain)

The Cyber Kill Chain is a military inspired model to describe the required steps and stages to perform attacks. The Cyber Kill Chain framework is created by Lockheed Martin as part of the Intelligence Driven Defense model for identification and prevention of cyber intrusions activity.

But wait, what is a tactic and what is a technique?

Tactics, Techniques and procedures (TTPs) are how the attackers are going to achieve their mission. A tactic is the highest level of attack behaviour. The PRE-ATT&CK MITRE framework present the 15 tactics as the following:

- Priority Definition Planning

- Priority Definition Direction

- Target Selection

- Technical Information Gathering

- People Information Gathering

- Organizational Information Gathering

- Technical Weakness Identification

- People Weakness Identification

- Organizational Weakness Identification

- Adversary OPSEC

- Establish & Maintain Infrastructure

- Persona Development

- Build Capabilities

- Test Capabilities

- Stage Capabilities

Techniques are used to execute an attack successfully. PRE-ATT&CK frameworks presents 174 techniques

You can find all the techniques here: https://attack.mitre.org/techniques/pre/

You can find the full matrix (Techniques and tactics) here: https://attack.mitre.org/tactics/pre/

Now let's explore some techniques:

T1279 Conduct social engineering

Social engineering is the art of hacking humans. In other words, it is a set of techniques (technical and nontechnical) used to get useful and sensitive information from others using psychological manipulation. These are some causes why people and organizations are vulnerable to Social engineering attacks:

- Trust

- Fear

- Greed

- Wanting to help others

- Lack of knowledge

Other causes were discussed and named " Cialdini's 6 Principles of Influence"

Cialdini's 6 Principles of Influence:

The Cialdini's 6 principles of influence were developed by Dr Robert Cialdini. These principles can be exploited while performing social engineering engagement. The principles are:

- Reciprocity: we pay back what we received from others.

- Commitment & Consistency: We tend to stick with whatever we've already chosen

- Social Proof: We tend to have more trust in things that are popular or endorsed by people that we trust

- Liking We are more likely to comply with requests made by people we like

- Authority : We follow people who look like they know what they're doing

- Scarcity: We are always drawn to things that are exclusive and hard to come by

To perform computer-based social engineering attacks you can use SEToolkit

Social engineering Toolkit is an amazing open source project developed by Trustedsec to help penetration testers and ethical hackers perform social engineering attacks. To check the project official GitHub repository you can visit this link: https://github.com/trustedsec/social-engineer-toolkit

T1254 Conduct active scanning

Active reconnaissance involves interaction with the target, for example, calling technical support to gain some sensitive information.Reconnaissance is not only technical. It is also an important weapon of competitive intelligence. Knowing some financial aspects of the target could mean that the attack succeeds. An example of active reconnaissance is network scanning.The aim of network scanning is identifying the live hosts, including the network services of an organization.

To perform network scanning you can use Nmap:

“Nmap ("Network Mapper") is a free and open source (license) utility for network discovery and security auditing. Many systems and network administrators also find it useful for tasks such as network inventory, managing service upgrade schedules, and monitoring host or service uptime.

T1253 Conduct passive scanning

Passive reconnaissance involves acquiring information about the target without directly interacting with it, for example, searching public information.

T1247 Acquire OSINT data sets and information

By definition:

“Open-source intelligence (OSINT) is data collected from publicly available sources to be used in an intelligence context". In the intelligence community, the term "open" refers to overt, publicly available sources (as opposed to covert or clandestine sources). It is not related to open-source software or public intelligence.

Open source intelligence is like any methodological process is going thru a defined number of steps.In order to perform an open source intelligence you can follow the following phases:

- Direction and planning: in this phase you need to identify the sources,in other words where you can find information

- Collection: in this phase you will collect and harvest information from the selected sources

- Processing and collation: during this phase you need to process information to get useful insights.

- Analysis and integration: in this phase you need to join all the information and analyse them

- Production, dissemination and feedback: finally when you finish the analysis you need to present the findings and report them.

One of the available OSINT datasets is Global Terrorism Database

During many OSINT missions, you will be dealing with terrorism threats. Thus, it is essential to collect many pieces of information about terrorism online. One of the most used services is the "Global Terrorism Database". The project is managed by the National Consortium for the Study of Terrorism and Responses to Terrorism (START) and it contains information about more than 190,000 terrorist attacks.

Image source: theconversation.com

T1250 Determine domain and IP address space

To obtain information about the domains, subdomains, IP addresses of the targeted organization you can use https://spyse.com

T1258 Determine Firmware version

Firmware is a set of software that takes control of the device's hardware. You can use a lot of tools and utilities. One of them is binwalk, which is a great tool developed also by Craig Heffner that helps pentesters to analyze the firmware of an IoT device. You can simply grab it from this GitHub link: https://github.com/ReFirmLabs/binwalk/blob/master/INSTALL.md.

T1261 Enumerate externally facing software applications, languages and dependencies

When performing reconnaissance, it is essential to identify the used technologies. For examlpe, to identify the used web technologies you can use: https://www.wappalyzer.com

Image source: https://medium.com/@hari_kishore

T1248 Identify Job postings and needs/gaps

job announcements could be a valuable source of information. Job postings can give an idea about the used systems, technologies and products. To do so, you can check many job boards including:

T1256 Identify web defensive services

A web application firewall (WAF) is a security solution that filters out bad HTTP traffic between a client and web application. It is a common security control to help you protect your web application security. Most Web application firewalls are helping you to defend against many of the previously discussed web application vulnerabilities (XSS, SQLi and so on). For example to detect WAFs you can use https://github.com/EnableSecurity/wafw00f

Image source: offensivesec.blogspot.com

T1252 Map network topology

To map network topology you can use many online tools including: https://dnsdumpster.com

T1257 Mine technical blogs/forums

By searching online blogs and technical forums you can collect many useful pieces of information about the targeted organization

T1251 Obtain domain/IP registration information

The Whois database is a publicly accessible database containing the contact details of the owner and contact person of each domain name as well as the data of the name server. It is usually possible to find out the address, phone number, and e-mail address of the person who owned or at least registered the website. In most cases, this person is the system administrator of the website. You can use this online service: https://whois.net

T1271 Identify personnel with an authority/privilege

Generally, it is hard to attack the target directly. Instead, the attackers target employees who have access to the systems, and in particular those with elevated privileges on the target systems. For example, a system administrator would be a great target. To find personnel with authority you can use Linkedin search option.

T1273 Mine social media

When performing open-source intelligence (OSINT), you usually try to find information about people from different publicly available social media platforms including: Facebook, Linkedin, Instagram and so on… To do so, you can use these powerful tools and websites:

- An Instagram Open source Intelligence Tool: https://github.com/sc1341/InstagramOSINT

- Facebook Search tool: https://netbootcamp.org/facebook.html

T1291 Research relevant vulnerabilities/CVEs

This technique consists of finding known vulnerabilities in the targeted systems and applications. Vulnerabilities can be classified using a ranking system, for example, using the Common Vulnerability Scoring System ( CVSS ) for the Common Vulnerabilities and Exposures ( CVE ) vulnerabilities. To find vulnerabilities in a service you can use shodan or any vulnerability scanner

Shodan is a search engine that lets the user find specific types of computers (webcams, routers, servers, etc.) connected to the internet using a variety of filters. Some have also described it as a search engine of service banners, which are metadata that the server sends back to the client. This can be information about the server software, what options the service supports, a welcome message or anything else that the client can find out before interacting with the server.

Summary

In this module we explored the MITRE PRE-ATT&CK framework and we discovered some techniques used when performing reconnaissance against an organization

※ 출처 : Blue Teams Academy | www.blueteamsacademy.com/mitre-pre/

'OffSec' 카테고리의 다른 글

| [Blue Teams Academy] 모듈 11 - Shodan으로 OSINT를 수행하는 방법 (0) | 2021.03.18 |

|---|---|

| [Blue Teams Academy] 모듈 10 - SpiderFoot로 OSINT(Open Source Intelligence)를 수행하는 방법 (0) | 2021.03.18 |

| [Blue Teams Academy] 모듈 8 - OSQuery 및 Kolide Fleet을 사용한 사고 대응 및 위협 탐색 (0) | 2021.03.18 |

| [Blue Teams Academy] 모듈 7 - 인시던트 관리 내 Hive 프로젝트를 설치하고 사용하는 방법 (0) | 2021.03.18 |

| [Blue Teams Academy] 모듈 6 - 위협 인텔리전스 기본 원리 (0) | 2021.03.18 |

댓글